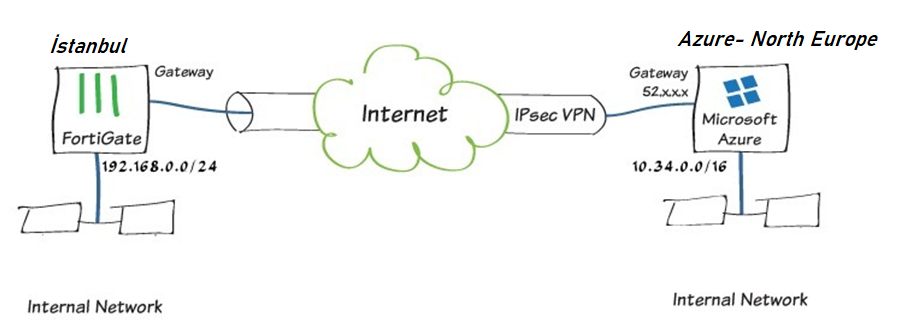

Fortigate Firewall ile Azure Arasında Site-To-Site IPSec VPN

Birçok kurum veya şirket hem bulut platformlarının sunduğu yüksek erişebilirlik, güvenlik hem de kullandıkça öde modelini seçmek istemesi aynı zamandan kurum içi kaynaklarının hepsini belirli regülasyonlardan dolayı tamamen buluta taşıyamamasından ötürü Hibrit bulut senaryolarının oldukça fazla tercih edildiğini görmekteyiz. Bu noktada her iki ortamı birbirine güvenli bağlamak için sıklıkla tercih edilen VPN konusuna bu yazımda değineceği. Aslında birçok şirket veya kurum yıllardır VPN hizmetini kullanıyor uzak ofisleri ve kullanıcılarını güvenli bir şekilde Pandemi ile kullanmayan firmalar ise zorunlu bir geçiş dönemi yaşadılar. Şimdi gelelim asıl konumuza örnek bir senaryo ile şirket network’ü Fortigate Firewall cihazım ile Azure cloud ortamım arasında VPN konfigürasyonu nasıl yapılır ele alacağım. Aslında yapacağımız konfigürasyon VPN kurulumu yapanlar için merkez ve uzak şube arasında oluşturduğunuz yapının aynısıdır ve Azure VPNGateway, İnternet Protokolü Güvenliği (IPsec) ve Internet Key Exchange (IKE) protokollerini kullanılır.

Resim-1

Bu senaryoyu uygulamanız için internet erişimi olan bir Fortigate FW ve Azure hesabınızın olması yeterlidir. İlk olarak Azure üzerinde yapmanız gereken ayarlamaları sizlere anlatacağım. Sonrasında Fortigate üzerine yapmanız gereken konfigürasyonla birlikte iki farklı lokasyonu Site-to-Site IPSec VPN ile bağlamış olacağız.

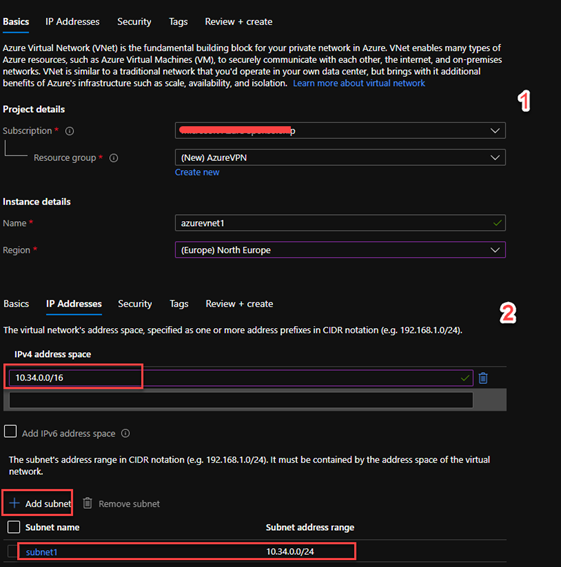

Azure portal’da oturum açıyorum ve Resim-1’deki örnek topolojiye göre Azure Virtual Network’ümü oluşturuyorum. Sizler bu network’ü oluştururken müşterinizin ya da kendi iç network’ünüzün network ID’sine dikkat ederek oluşturmanız gerekmektedir. Özetle iki routable network aralıklarını belirlemelisiniz. Aşağıdaki ekran görüntüsünde de göreceğiniz üzere öncelikle network adını, bölgeyi ve IP adres aralığını giriyorum, sonrasında ikinci adıma geçiyor ve IP Address bölümünden, sunucuları barındıracağım network’ü oluşturmak için + add subnet yazısına tıklayarak 10.34.0.0/24 aralığını tanımlıyorum.

Resim-2

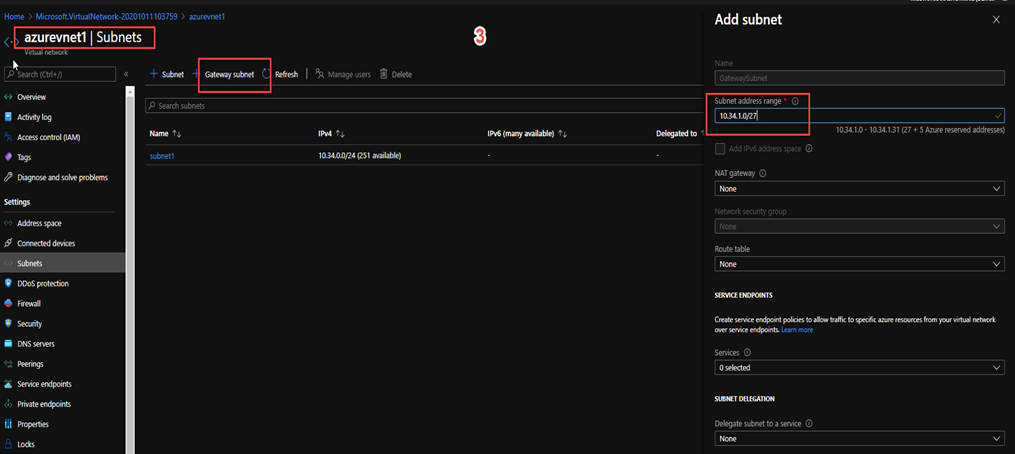

Kısa bir süre Virtual network oluşuyor ve ayarlar kısmında yer alan Subnets’e tıklıyor ve Azure Virtual Network Gateway ‘de yapacağımız ayarlar için gerekli olacak Gateway Subnet’i oluşturuyorum. Burada daha dar bir aralık vermek istediğim için subnet mask’ı 27 olarak belirliyorum, bu kısımda herhangi bir konfigürasyon ayarı yaparsanız zaten Azure portal’da yanlış bir şeyler olduğunun uyarısını görmüş olacaksınız.

Resim-3

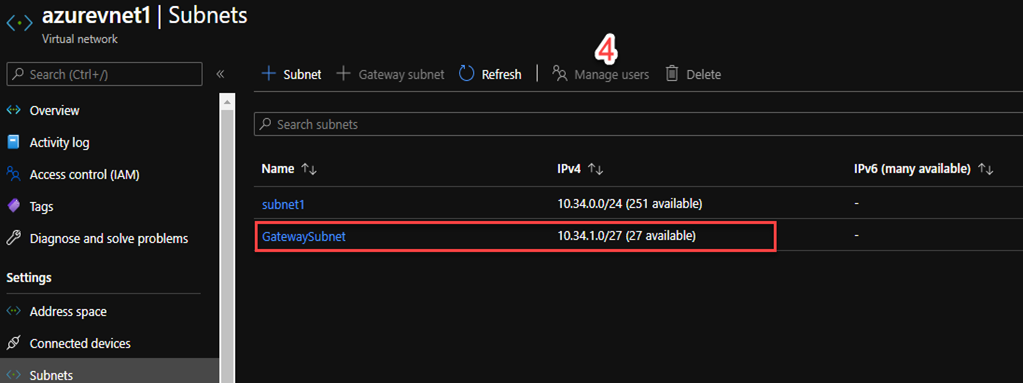

Yine kısa bir süre sonra Gateway subnet’inde oluşmuş olduğu kontrol ediyorum.

Resim-4

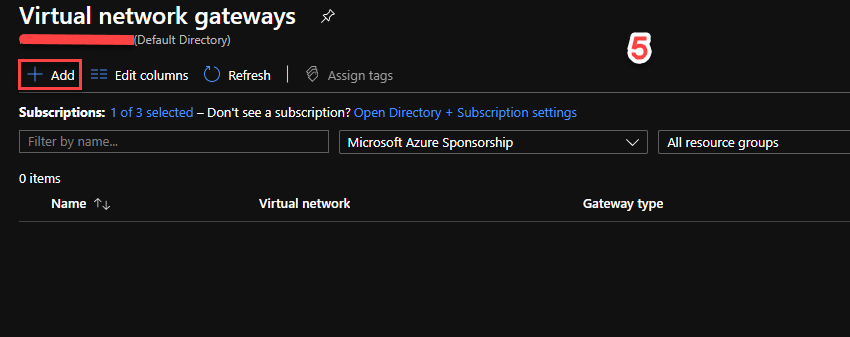

Azure’da çalıştıracağımız sunucuların virtual network ayarlarını ve Azure Virtual Network Gateway için kullanacağımız Gateway Subnet ayarlarını yaptıktan sonra sıra geldi, Azure Virtual Network Gateway’i konfigüre etmeye, bunun için Azure portal’daki arama kutusuna “Azure Virtual Network Gateways” yazıyorum ve aşağıdaki ekran görüntüsünde göreceğiniz üzere +Add yazısına tıklayarak ilk VPN Gateway’imi oluşturmaya başlıyorum

Resim-5

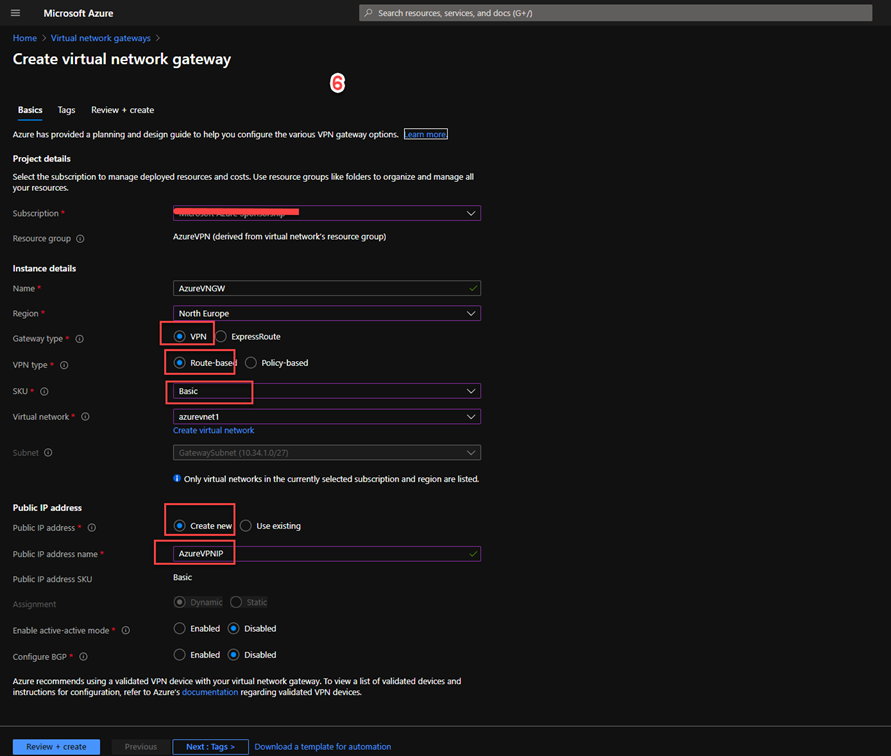

Aslında en çok ayarın yapıldığı ve dikkat edilmesi gereken yerdeyiz diyebilirim, bu kısımda öncelikle Gateway tipine dikkat etmelisiniz, bu makalenin başında da belirttiğim üzere biz VPN yapmak istediğimiz için VPN radio butonunu seçiyoruz, peki buradaki Express Route nedir derseniz mshowto’daki bu makaleyi okumanızı öneririm. VPN tipi olarakta Route based’i seçerek devam ediyoruz. Sizlerden bir soru geliyor gibi Route-based ile Policy-based arasındaki fark nedir diye sorabilirsiniz. Konumuzun odağını dağıtmadan kısaca bilgi vermek istiyorum, Route-based VPN zaman zaman Dinamik Yönlendirme olarak söylenir, tek bir vNet Ağ Geçidi aracılığıyla birden çok VPN’e izin verir desteklenen cihazlarda kullanulabilir ve Yerleşik Aktif-Aktif yedekli VPN mümkündür. Policy-based VPN, zaman zaman Statik Yönlendirme olarak söylenir. Tek bir vNet ile yalnızca tek bir S2S VPN bağlantısına izin verir. Hemen hemen her güvenlik duvarı, policy tabanlı VPN’leri destekler.Aktif-Aktif VPN mümkün değil.

SKU kısmına gelecek olursak Azure ihtiyaçlara göre 6 farklı tip sunuyor, bunlar Basic, VpnGw1, VpnGw2, VpnGw3, VpnGw4, VpnGw5 olarak adlandırılıyor. Aralarındaki farklar nedir diye soranlarınız için şu kısa bilgiyi vermek isterim. Fiyat, Bant Genişliği ve S2S ile P2S tünellerdeki maksimum sayılardaki farklar olarak özetleyebilirim, daha detaylı bilgi içinde bu linki incelemenizi öneririm.

VPN’in için genel bir IP adresine ihtiyacım var onun için yeni bir tane oluşturup seçiyorum ve ismini veriyorum. Tüm ayarlar tamamlandığı için create butonuna basıyorum, önemli bir bilgi vererek bu bölümü de tamamlamak isterim, public IP’nin oluşturulması bir süre alacaktır, yaklaşık 30 dakika beklemeniz gerekecektir.

Resim-6

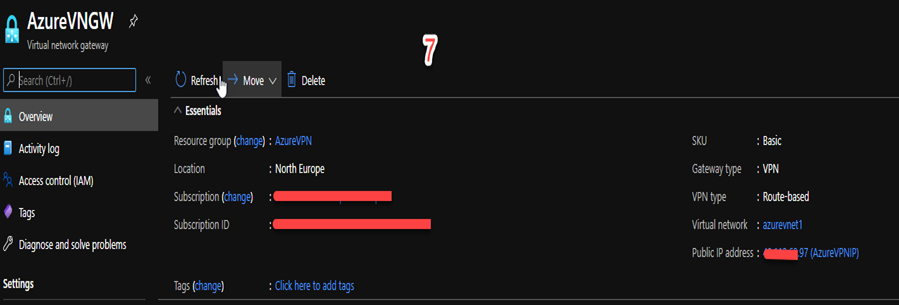

Yukarıda bölümde bahsettiğim yaklaşık 30 dakika sonra Public IP’si ile birlikte virtual network gateway’im oluşuyor.

Resim-7

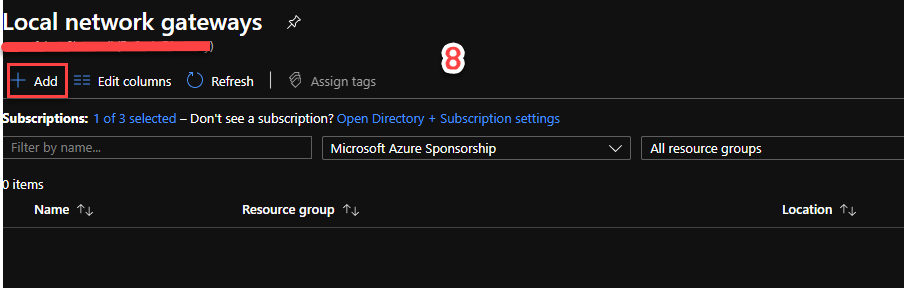

Sıra geldi şirket network’ünüzde kullanmış olduğunuz VPN IP’sini ve iç network’ü girmeye bunun için Azure portal’daki arama bölümüne “Local Network Gateways” yazıyorum ve çıkan yazıya tıklıyorum. Aşağıdaki ekran görüntüsünde göreceğiniz üzere +Add yazısına tıklayarak Local Network Gateway oluşturmaya başlıyorum.

Resim-8

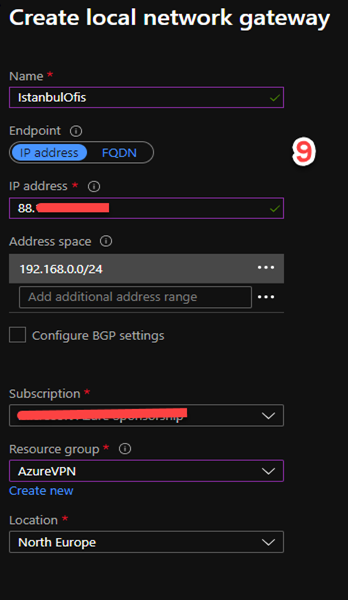

Local network ağ geçidine bir isim, şirketinizin ya da kurumununuz VPN için kullanmış olduğu IP adresini ve ofis tarafındaki iç network IP adres aralığını ya da aralıklarını yazmanız gerekiyor.

Resim-9

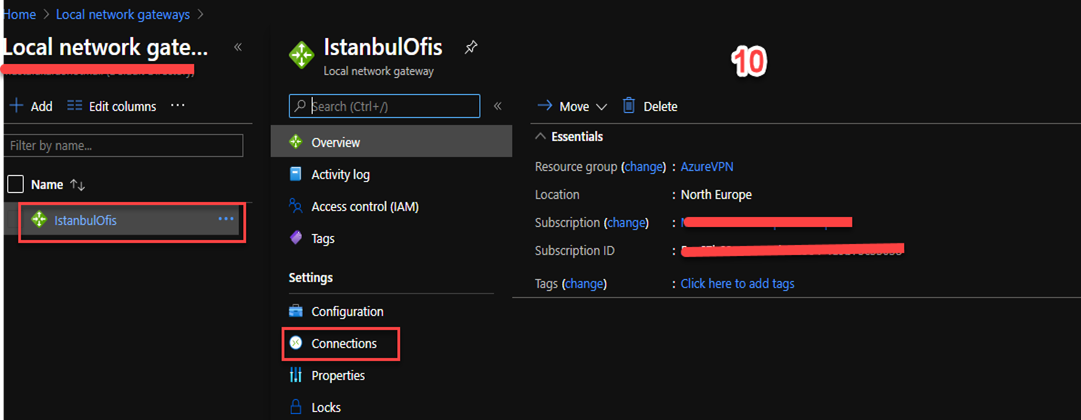

Local ağ geçidi oluştu, bu kısımda oluşan ağ geçidine tıklayarak ayarlar bölümünde yer alan Connections’a gelmeniz gerekiyor.

Resim-10

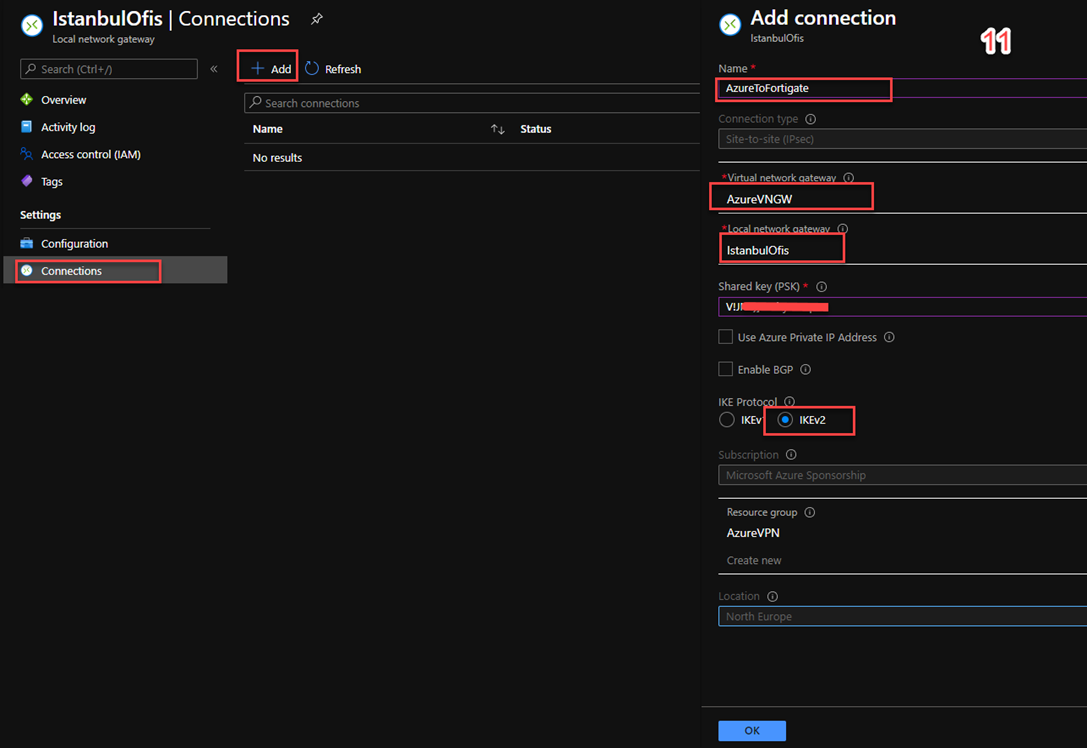

Connection bölümünde + Add yazısına tıklayarak bağlantıyı ekliyorum bunun için her zaman olduğu gibi ilk olarak bir isim vermeniz gerekiyor, sonrasında önceki bölümlerde oluşturmuş olduğumuz Virtual network gateway’i ve Local network gateway’i seçiyorum. Ardından Pre-Shared Key oluşturmamız gerekiyor bunun için güçlü bir anahtar oluşturmak için sürekli kullanmış olduğum https://passwordsgenerator.net/ sitesinden karmaşık bir şifre üretiyorum ve kopyalıyorum (Azure Key Vault) gibi güvenli bir kasada saklamanızı öneririm) sonrasında IKE Protocol’u olarak versiyon 2’yi seçiyorum ve ok butonuna basarak son ayarlamayı da tamamlıyorum.

Resim-11

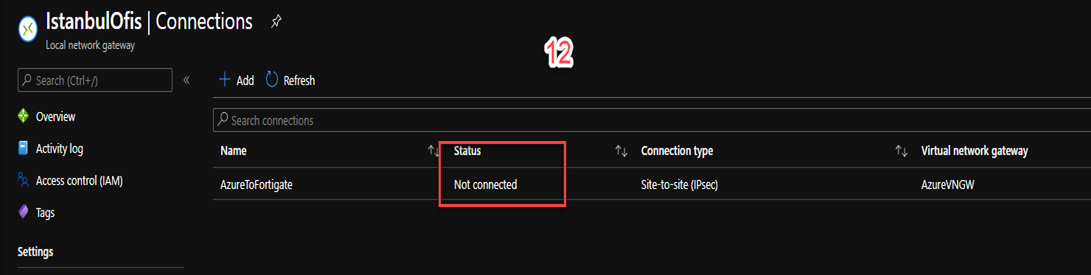

Azure’da Site-To-Site VPN için gerekli olan tüm ayarlamaları tamamladık, Fortigate tarafı da tamamlanınca Not Connected olan durumun, Connected’a dönüşeceğini ve ofisinizle, Azure arasında güvenli VPN bağlantısının tamamlandığını göreceksiniz.

Resim-12

Azure Portal’da yapmamız gereken ayarları tamamladıktan sonra sıra geldi Fortigate Firewall üzerinde VPN konfigürasyonunu yapmaya.

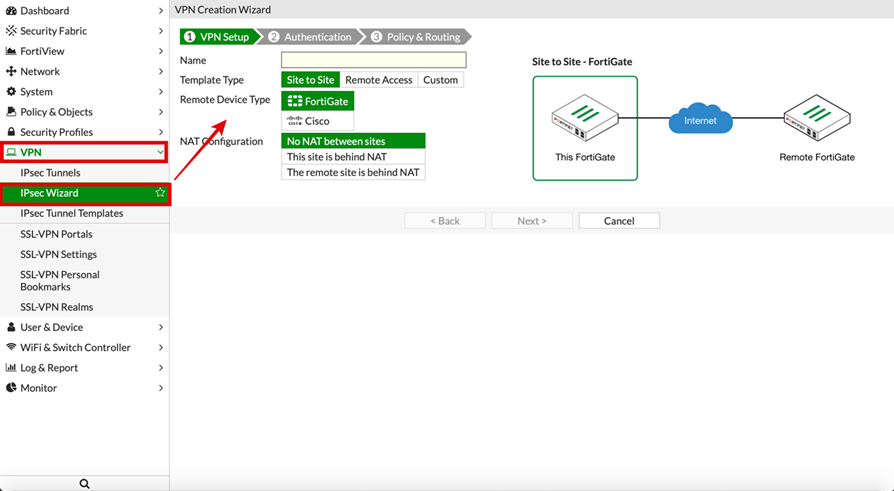

Resim-13

Fortigate cihazımda tüneli yapılandırmak için VPN-IPsec sihirbazını çalıştırılıyorum.

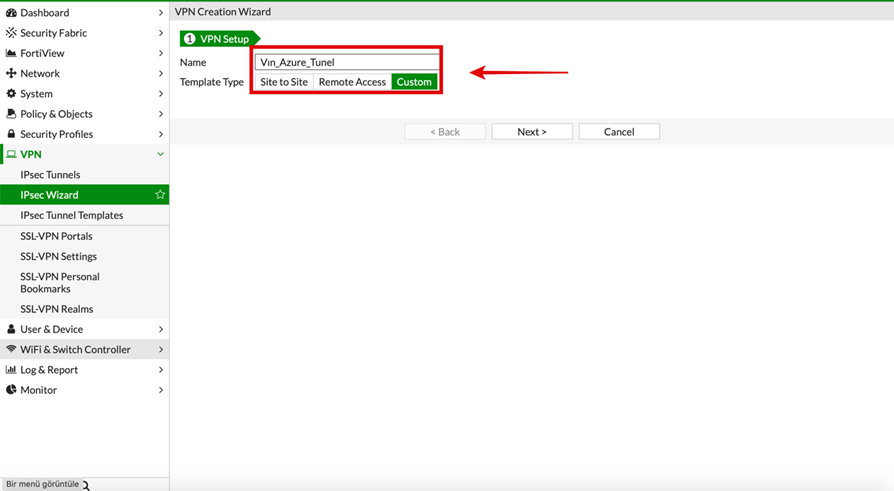

Resim-14

Vpn Tünelim için bir ad ve Custom seçerek devam ediyorum.

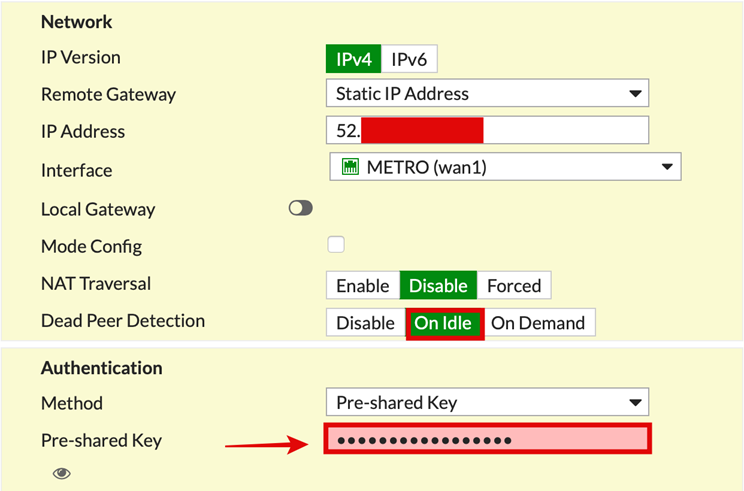

Resim-15

Ağ ayarlarını yapılandırma bölümünde ise Azure tarafından yapılandırdığımız Static IP giriyoruz. Interface sekmesi vpn tüneli için kullanacağımız internet erişim noktasının seçiyoruz. Varsayılan olarak NAT Traversal devre dışı olarak seçelim ve Daed Peer Detection “On Idle” algılama olarak belirleyelim.

Kimlik Doğrulama bölümünde, Azure yapılandırmamızda belirlediğimiz şifremizin girişini yapalım.

Resim-16

IKE sekmesinde versiyon “2” seçimi ile devam edelim.

Resim-17

Şifreleme ve Kimlik Doğrulama metodlarını Azure tarafından kabul edilen desteklenen dört şifreleme algoritma kombinasyonuna ayarlıyorum.

Diffie-Hellman Grupları “2”

Key Lifetime (seconds)” 28800″

Resim-18

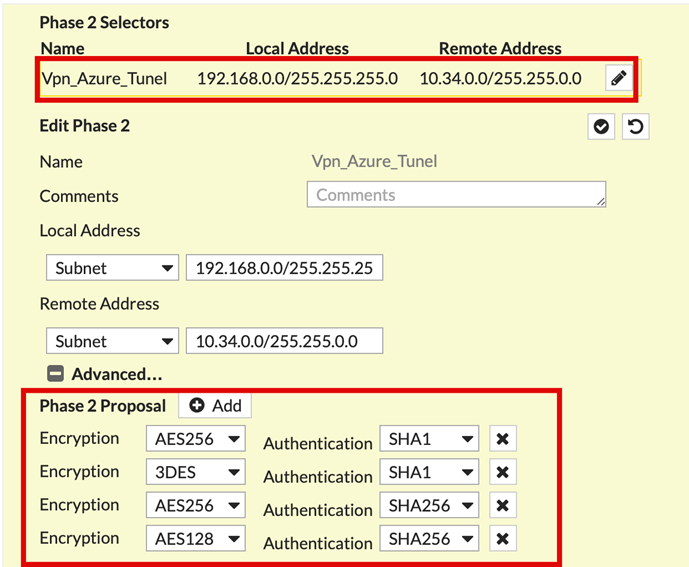

Phase 2 sekmesinde Gelişmiş bölümünü tıklayalım. Şifreleme ve Kimlik Doğrulama metodunu ayarlıyoruz.

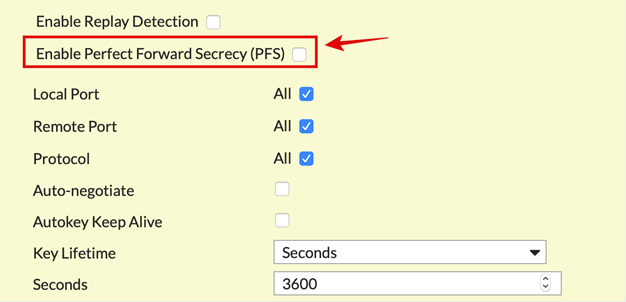

Resim-19

- Perfect Forward Secrecy (PFS) Etkinleştir seçeneğinin işaretini kaldırın.

- Seconds 3600 olarak belirliyoruz.

Resim-20

Sıra geldi polciy objelerini oluşturmaya, Öncelikle Fortigate yönetim panelinden Policy & Objects – Addresses bölümünde Azure Static IP adresi için obje oluşturalım.

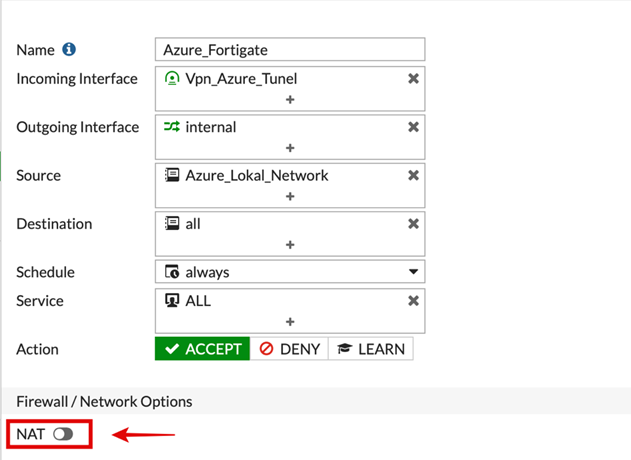

Yeni bir policy oluşturacağız Azur’dan Gelen trafiğe izin veren bir policy oluşturacağız. Kaynak adresi ve Hedef adres girişi ve “NAT” Disable olarak tamamlıyoruz.

Resim-21

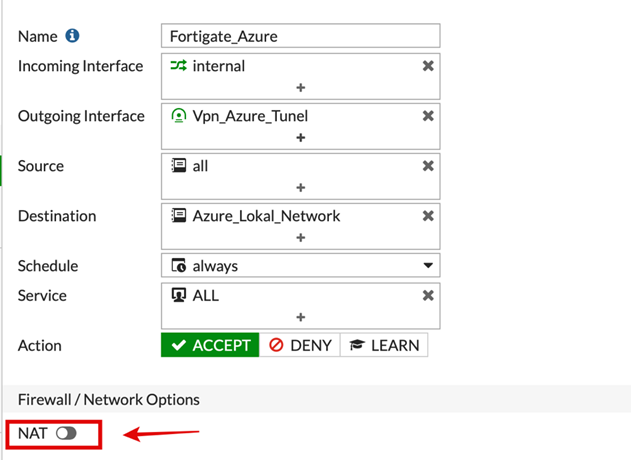

Tekrar aynı listede bulunan Policy & Objects- Firewall Policy açalım burada yapacağımız işlem site-to-sitebağlantı için giden trafiğe izin veren bir politika oluşturacağız. Kaynak adresini ve Hedef adresini ve “NAT” disable olarak tamamlıyoruz.

Resim-22

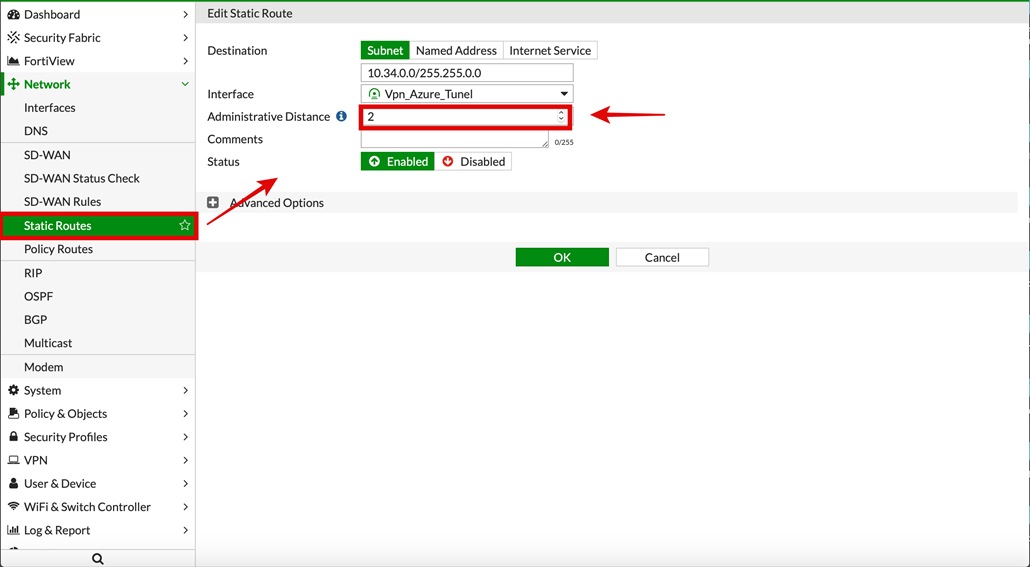

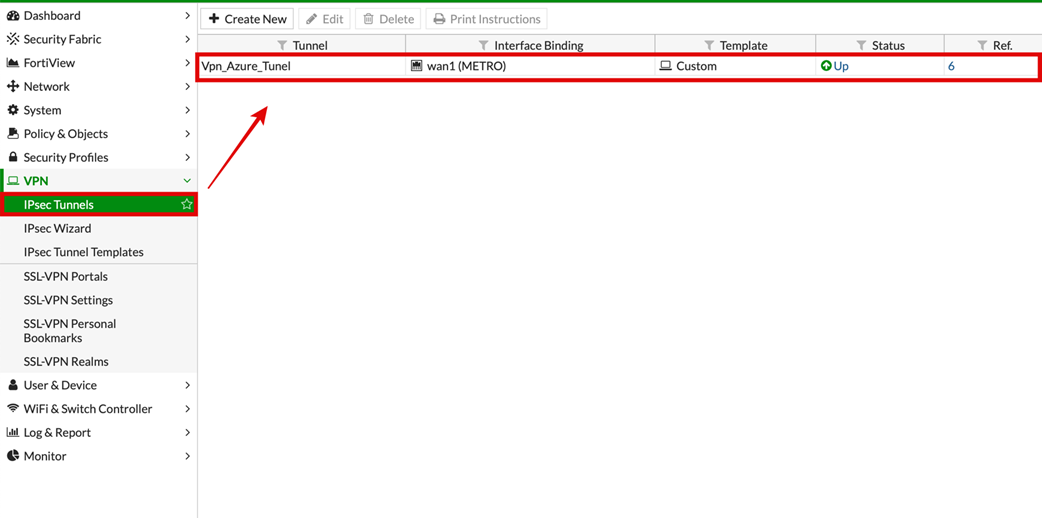

Son adımımız kaldı

Network- Static Routes. bölümünden Azure’a giden trafiği tünelden geçmeye zorlayan bir static yönlendirme oluşturacağız. Administrative Distance “2” olarak varsayılan en düşük değer olarak belirleyip işlemi tamamlıyoruz.

Resim-23

Her şey tamam artık Vpn sekmesinden tünel bağlantımın hazır olduğunu kontrol ediyorum burada yapılandırma tamamlandıktan sonra down olarak görebilirsiniz bağlantının oluşası için tünel üzerinde “bring up” demeniz yeterli olacaktır.