Azure AD Password Protection Nedir? Nasıl Yapılandırılır?

Bu yazımda sizlere Azure AD servislerinden Password Protection servisinin ne olduğundan ve nasıl yapılandırıldığından bahsedeceğim.

Password Protection, Azure AD tarafından sağlanan, kullanıcılar tarafında oluşturulacak olan parola bilgilerini üst düzeye çıkarma ve koruma amaçlanmış bir servistir. Ortamımız içerisinde kullanıcılar parolalarını unutabiliyor veya değiştirmek istiyorlar. Günümüzde kullanıcılar tarafından değiştirilen veya sıfırlanan parolalar saldırılara karşılık yetersiz ve zayıf olabiliyor. Bunun önlemini kullanıcılara verilen eğitimlerle gerek söylemlerle boşuna vakit kaybedebiliyoruz. Oysaki Azure AD bizler için güvenilirliği yüksek ve performans açısından kaliteli deneyim sunuyor. Password Protection ile kullanıcılarımızın parola bilgilerinde yapacakları sıfırlama veya değiştirme işlemlerinde, zayıf ve yetersiz parolalara engeller koyabiliriz.

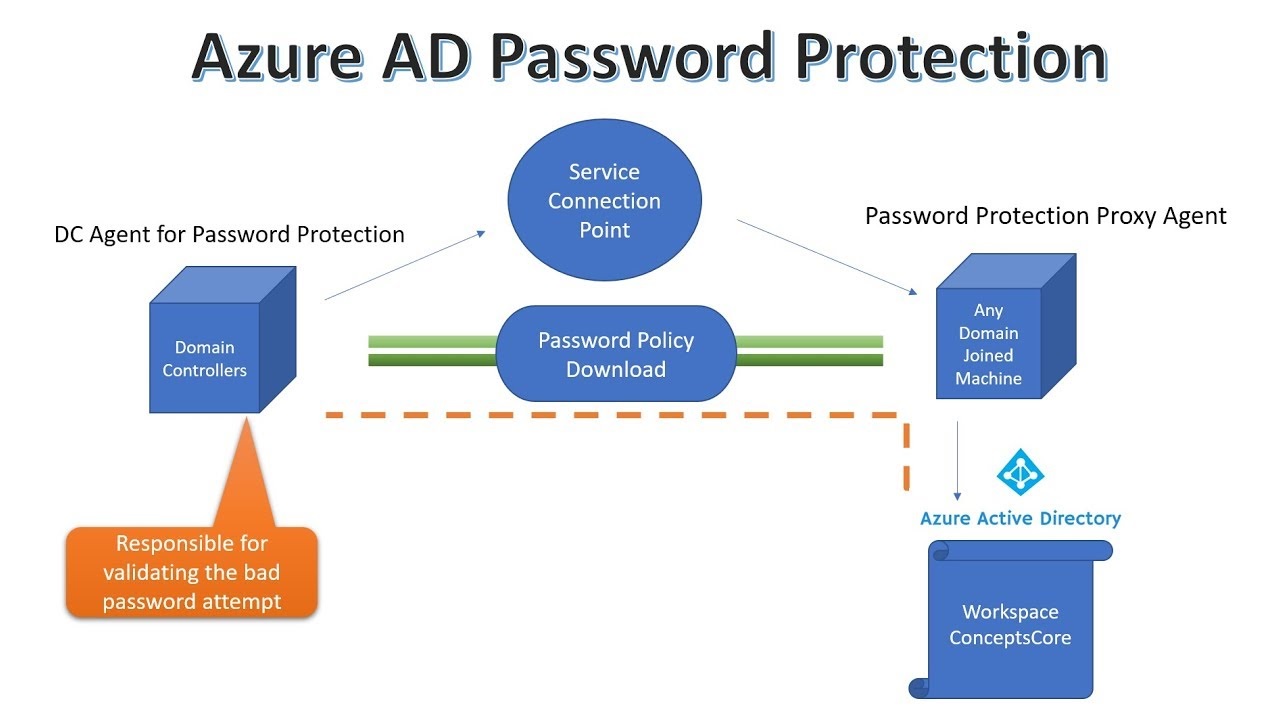

Resim-1

Örnek, bir kullanıcı parola bilgisini –deneme112233– şeklinde yapmasına engel olabiliriz. Birçok kuruluş içerisinde yapılan bu kullanıcı hataları geri dönüşü olmayacak felaketlere sürükleyebilir. Saldırılar esnasında bu gibi zayıf parolalar saldırganlar tarafından basit bir şekilde ele geçirilebilir. Azure AD Password Protection hizmetinin eşsiz deneyimiyle bu hataların önüne geçebilir ve saldırganlar karşısında güvenli bir şekilde koruma sağlayabiliriz.

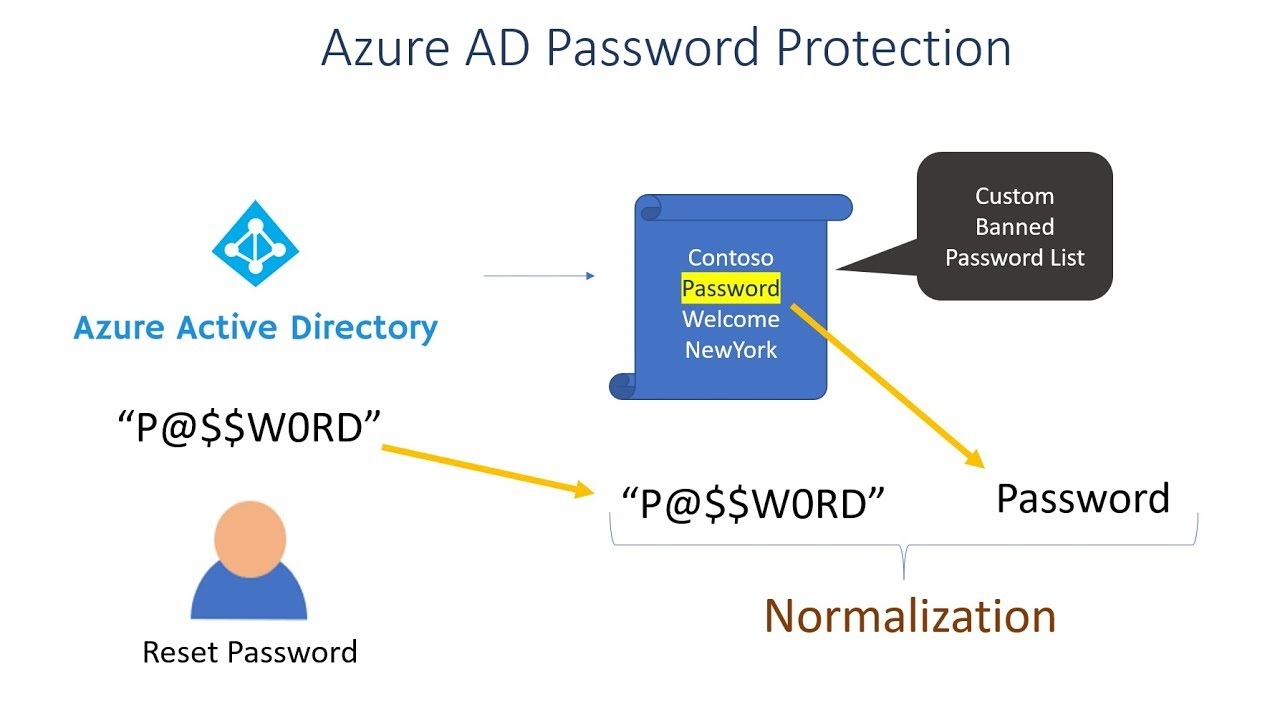

Resim-2

Azure AD Password Protection servisi yalnızca bulut kullanıcıları ve genel olarak yasaklanmış parola koruma listesi için ücretsiz kullanılabilir, fakat hem bulut üzerinde bulunan kullanıcılar hem de şirket içi kullanıcılar ve özel yasaklanmış parola listesi hizmetlerinden yararlanabilmek için P1 veya P2 lisansa sahip olmanız gerekmektedir.

Azure AD Password Protection Şirket içi Entegrasyonu (On-Premises)

Azure AD Password Protection hizmetinin 3 adet yazılım servisi bulunmaktadır.

Azure AD Password Protection Proxy Service: Active Directory Domain ortamına Join olmuş herhangi bir makinede çalışır. DC tarafından gönderilen istekleri Azure AD’ ye iletir ve Azure AD’ den döndürülen cevapları DC’ ye iletilir.

Azure AD Password Protection Agent Service: Agent servisi, parola değiştirme taleplerini filter dll üzerinden değiştirme talebini karşılar. Sağlanan güvenlik ilkelerine dayalı olarak parolanın uyumlu olup olmadığını denetler ve ardından cevap döndürür (kabul edilir/kabul edilmez). Genel olarak saatte bir parola ilkelerinin yeni sürümünü alabilmek için Proxy servisine uğrar. Bu iletişim TCP üzerinden RPC yolu ile sağlanır. Yeni parola ilkeleri DC üzerinde bulunan SYSVOL klasöründe depolanır.

DC Agent Password Filter Dll: Kullanıcılar tarafında oluşan parola değiştirme veya sıfırlama taleplerini Azure AD Protection Agent Service tarafına iletmekle yükümlüdür.

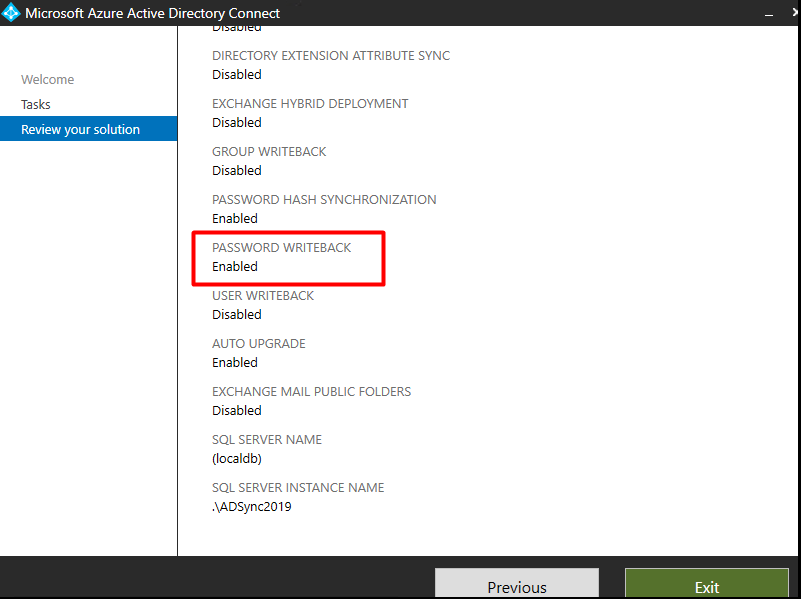

Password Protection servisini yapılandırmaya geçmeden önce Azure AD Connect kurulu makinede Azure AD Connect aracı üzerinde Password Writeback özelliğinin Enable durumda olması gerekmektedir.

Resim-3

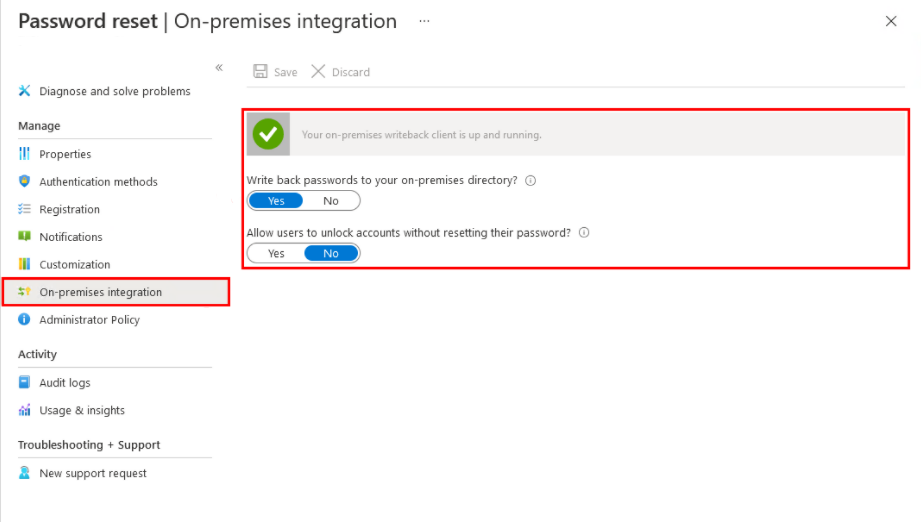

Ayrıca Azure portal üzerinden Azure Active Directory/Passsword Reset/On-Premises Integration kısmına gelip, şirket içi geri yazma özelliğini Enable etmeniz gerekir.

Resim-4

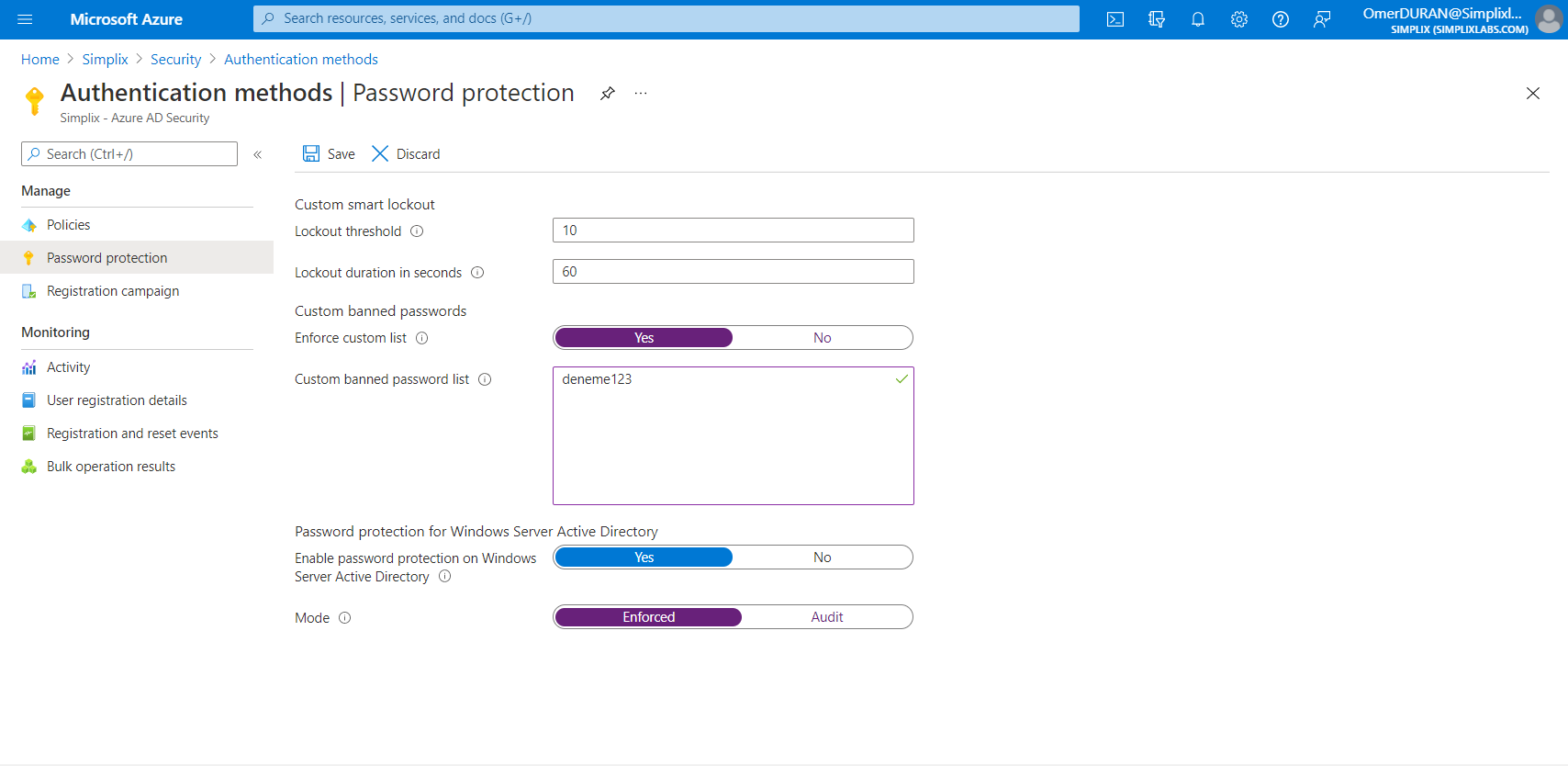

Yapılandırma için Azure portal üzerinde Azure AD/Security/Authentication Methods/Password Protection yolunu takip ederek ekrana ulaşabilirsiniz.

Resim-5

Custom Smart Lockout,

Lockout threshold: Kilitlenen parolanın ardından kaç adet başarısız girilecek parola sayısını belirleyeceğimiz alandır. En son başarısız parola girişinden sonra, parola yeniden kilitlenir.

Lockout duration in seconds: Kilitlenen hesabın, kaç saniye kilitli kalacağını belirleyeceğimiz alandır.

Custom Banned Paswwords,

Enforce custom list: Bu ayarda, kullanıcıların parola değişikliği veya sıfırlama esnasında parola belirlerken yasaklayabileceğiniz parola türlerini belirleyebilirsiniz. (Örnek, -123456-)

Enable password protection on Windows Server Active Directory: Bu seçeneği YES olarak işaretlerseniz, yalnızca bulut ortamındaki kullanıcılar için değil şirket içi ADDC kullanıcılarınız içinde Password Protection hizmetini sağlayabilirsiniz. Yalnız bu hizmeti sağlamak için kısa bir kurulum yapmak gerekiyor. Bulut ortamındaki yapılandırmamız bittikten sonra şirket içi ADDC ortamında da bu yapıyı oluşturacağım.

Mode: Bu ayarda iki seçenek bulunmaktadır. Audit mode ile oluşturulan yetersiz parola için bir Event log kayıtlanır ve parola onaylanır. Enforced mode ise yetersiz parolalar hiçbir zaman onaylanmaz.

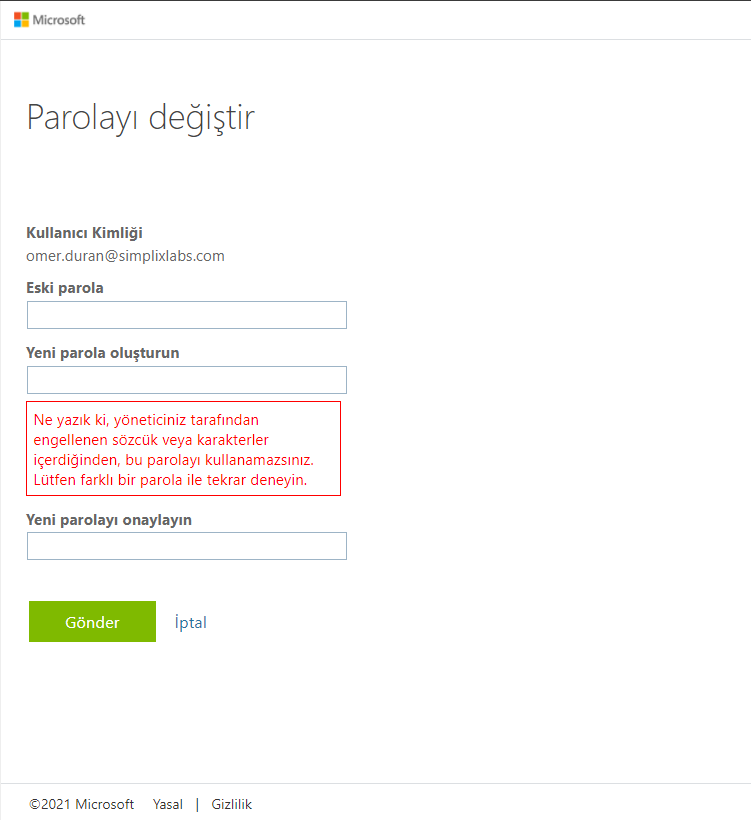

Custom banned password list alanına test amaçlı -deneme123- adında yasaklı bir parola ekledim. Bu işlemin çalışır durumda olup olmadığını görmek için Office 365 portalına bir kullanıcım ile giriş sağlıyorum. Portala giriş sağladıktan sonra Hesabımı görüntüle alanından Parola alanına giriş yapıyorum ve mevcut şifremi -deneme123- yapmaya çalışıyorum.

Resim-4 üzerinde görmüş olduğunuz gibi hata veriyor. Bunun sebebi Custom banned password list alanında yasaklı şifre olarak eklemem.

Resim-6

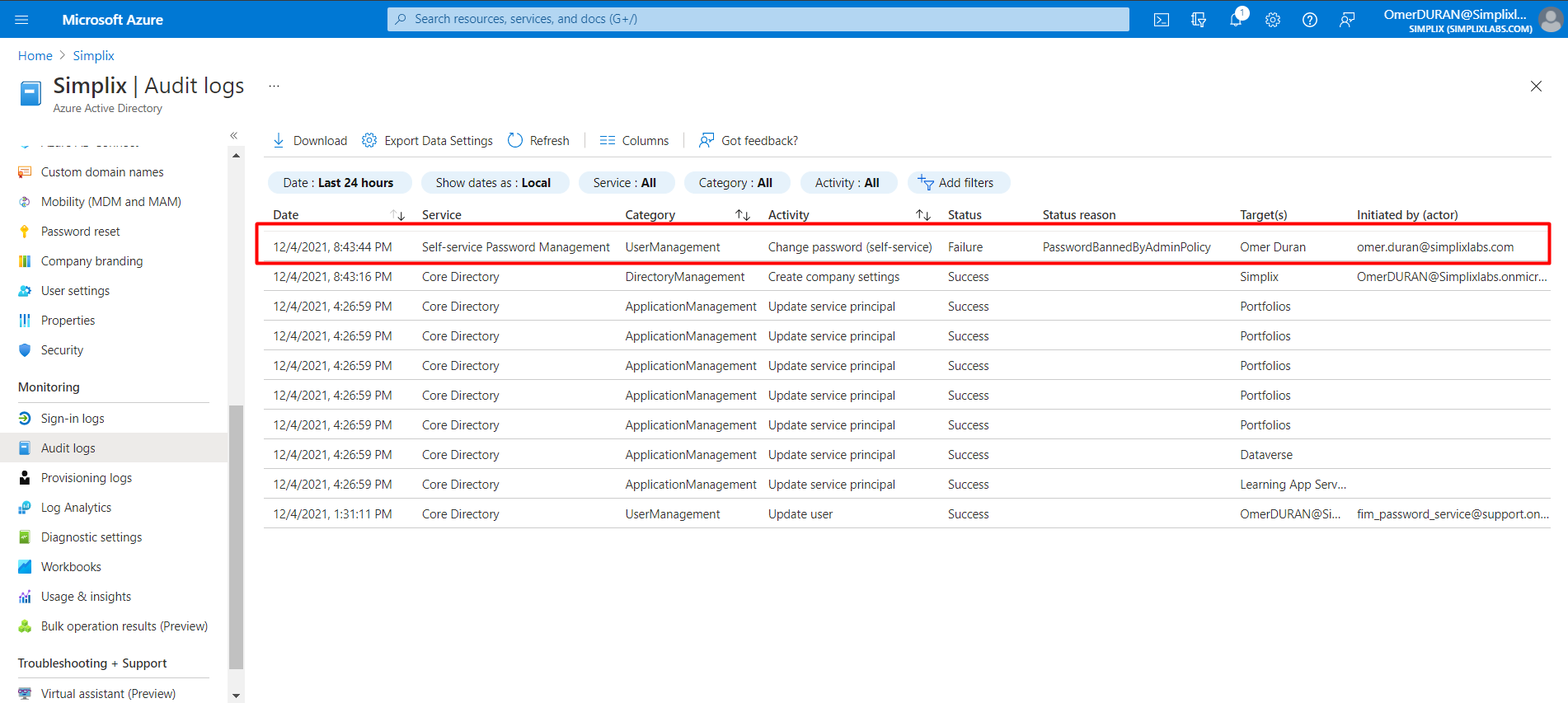

Azure AD üzerinde Audit Logs sayfasına gittiğimde, parola değişikliği yapan kullanıcının ne zaman yaptığını, başarılı/başarısız yaptığını ve hangi kullanıcının bu işlemi yapmaya çalıştığını görebiliyoruz.

Resim-7

Bulut ortamında Password Protection hizmetini sağladığımıza göre bu işlemleri bir de On–Premises tarafında gerçekleştirelim. Password Protection ekranında yukarıda bahsettiğim gibi tekrar hatırlatmak gerekirse, Enable password protection on Windows Server Active Directory seçeneğini YES olarak seçmeniz gerekiyor. Tercihe bağlı olarak Mode kısmını Enforced veya Audit olarak seçebilirsiniz.

Bu işlemlerin ardından aşağıya bıraktığım link üzerinden Azure AD Password Protection Proxy Service aracını AD ortamınıza indirmeniz gerekiyor.

https://www.microsoft.com/en-us/download/details.aspx?id=57071&WT.mc_id=rss_alldownloads_all

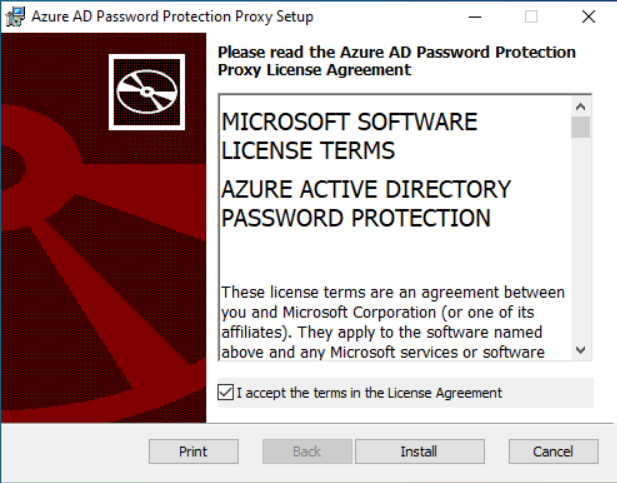

Not: Proxy kurulum sırasında sorun oluşmaması açısından Windows güvenlik duvarını Enable etmeniz gerekiyor. Kurulum ardından tekrar Disable edebilirsiniz.

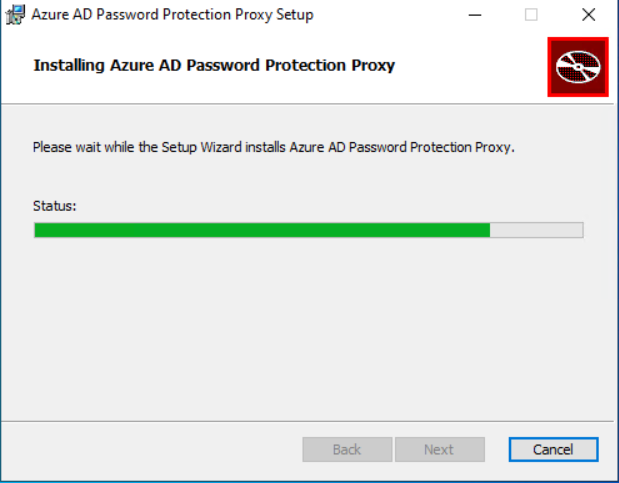

Setup.exe çalıştıktan sonra lisans sözleşmesini kabul edip Install butonu ile kurulumu tamamlıyoruz.

Resim-8

Resim-9

Resim-10

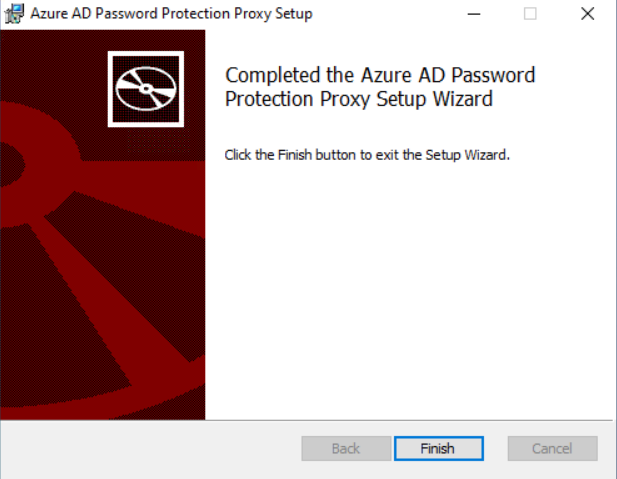

Azure AD Password Protection Proxy hizmetinin çalışır durumda olduğunu görmek için aşağıdaki komutları sırasıyla çalıştıralım. Powershell uygulamasını yönetici olarak çalıştırıyoruz.

Import-Module AzureADPasswordProtection

Get-Service AzureADPasswordProtectionProxy | fl

Resim-11

Bu işlemlerin ardından Proxy Azure AD üzerine kaydetmek için aşağıdaki komutları sırasıyla çalıştırmamız gerekiyor.

$globalAdminCredentials = Get-Credential

Register-AzureADPasswordProtectionProxy -AzureCredential $globalAdminCredentials

Register-AzureADPasswordProtectionForest -AzureCredential $globalAdminCredentials

Get-AzureADPasswordProtectionProxyConfiguration

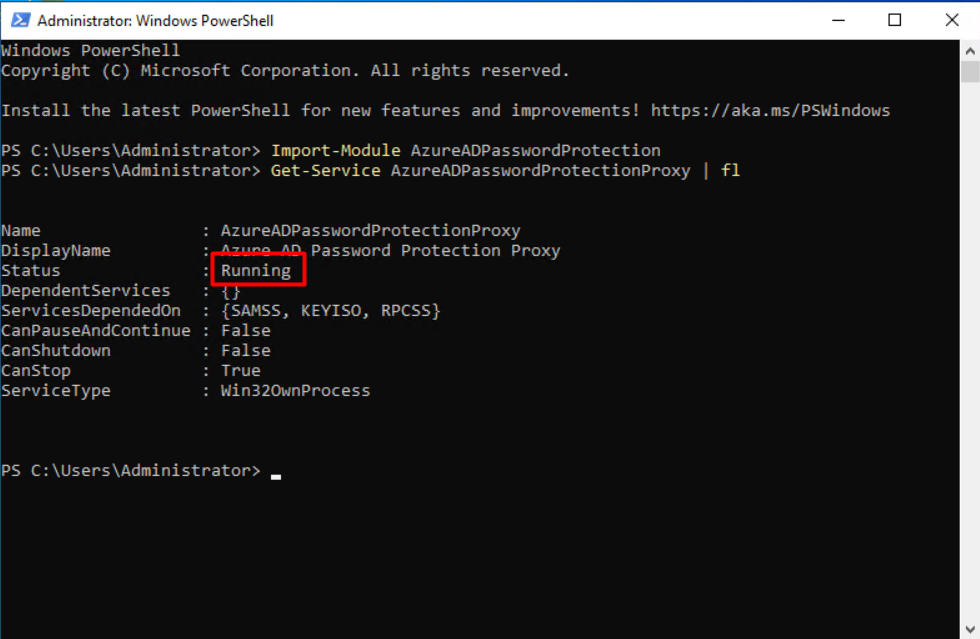

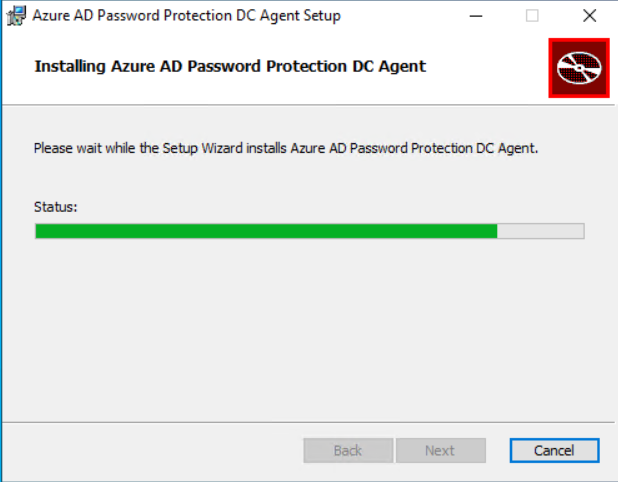

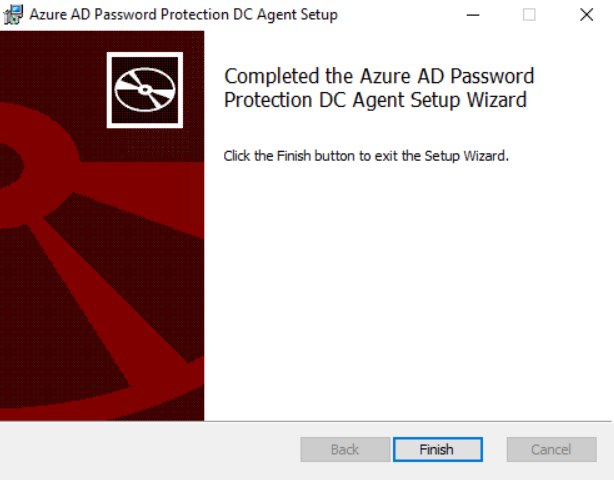

Son olarak Azure AD Password Protection DC Agent aracını indirip kuruyoruz.

Resim-12

Resim-13

Resim-14

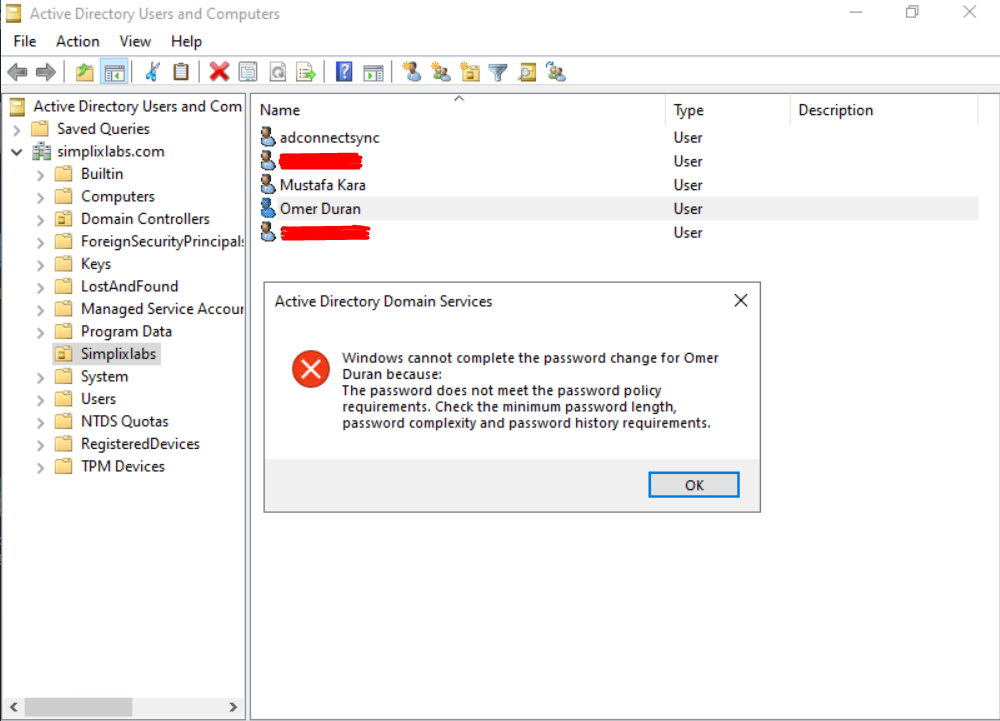

Azure portal tarafında belirlediğimiz yasaklı şifreyi burada herhangi bir kullanıcıda resetlemeyi deneyelim.

Resim-15

Şifre resetleme ardından -deneme123- şifresi ile resetleme işlemini kabul etmedi ve bu sayede Local AD tarafımızda da Password Protection hizmeti sağlanmış oldu.